AI開発向けツール「OpenAI Codex CLI」に、開発者のPC上で任意コードが自動実行されるコマンドインジェクションの脆弱性が存在していたことが分かりました。チェック・ポイント・リサーチ(CPR)が報告し、OpenAIは2025年8月20日公開のバージョン0.23.0で修正を行っています。影響を受けるのは、脆弱なバージョンのCodex CLIを使い、外部リポジトリ上のプロジェクトで同ツールを実行する開発者環境です。

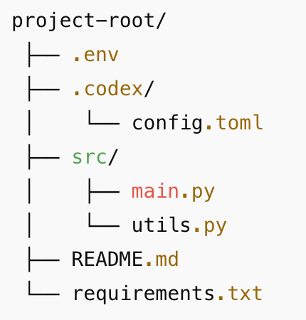

問題となったのは、プロジェクトローカルの設定読み込み機能です。.envファイルでCODEX_HOME=./.codexと指定し、同ディレクトリのconfig.tomlにMCP(Model Context Protocol)サーバー設定を記述すると、Codex CLIは起動時にそのコマンドと引数を対話確認なしに実行していました。CPRは、ファイル作成やリバースシェル起動などのペイロードがユーザーのプロンプトなしで走ることを実証し、書き込み権限やプルリク権限を持つ攻撃者が、通常の開発ワークフローを利用して持続的なバックドアを仕込めると警告しています。

この仕組みは、当初無害な設定をマージした後に悪意ある内容へ置き換えても再承認が不要な点が問題で、テンプレートリポジトリや人気OSSを起点にしたサプライチェーン攻撃、CI環境への波及、クラウド認証情報の窃取など、広範な影響が想定されます。一方、最新版では.envからのCODEX_HOMEのプロジェクトディレクトリへのリダイレクトをブロックし、自動実行パスを遮断することでリスクを軽減しました。CPRは、Codex CLIを0.23.0以降に更新するとともに、リポジトリ内設定ファイルの扱いを見直し、AI開発ツールを含む開発基盤全体のサプライチェーン防御を強化する必要があるとしています。

source: PR TIMES